Автор:

Judy Howell

Дата На Създаване:

26 Юли 2021

Дата На Актуализиране:

1 Юли 2024

Съдържание

Притеснявате ли се за сигурността на вашата мрежа или на някой друг? Защитата на вашия рутер срещу нежелани нарушители е една от основите на сигурна мрежа. Един от основните инструменти за тази задача е Nmap или Network Mapper. Тази програма сканира цел и отчита кои портове са отворени и кои затворени. Специалистите по сигурността използват тази програма, за да тестват сигурността на мрежата.

Стъпвам

Метод 1 от 2: Със Zenmap

Изтеглете инсталатора на Nmap. Можете да изтеглите това безплатно от уебсайта на разработчика. Силно се препоръчва да го изтеглите директно от разработчика, за да избегнете вируси или фалшиви файлове. Инсталационният пакет на Nmap включва Zenmap, графичният интерфейс за Nmap, който улеснява начинаещите да стартират сканиране, без да се налага да учат команди.

Изтеглете инсталатора на Nmap. Можете да изтеглите това безплатно от уебсайта на разработчика. Силно се препоръчва да го изтеглите директно от разработчика, за да избегнете вируси или фалшиви файлове. Инсталационният пакет на Nmap включва Zenmap, графичният интерфейс за Nmap, който улеснява начинаещите да стартират сканиране, без да се налага да учат команди. - Програмата Zenmap е достъпна за Windows, Linux и Mac OS X. Можете да намерите инсталационни файлове за всички операционни системи на уеб сайта на Nmap.

Инсталирайте Nmap. След като изтеглянето приключи, стартирайте инсталатора. Ще бъдете попитани кои компоненти искате да инсталирате. За да се възползвате напълно от Nmap, трябва да ги проверите всички. Nmap няма да инсталира рекламен или шпионски софтуер.

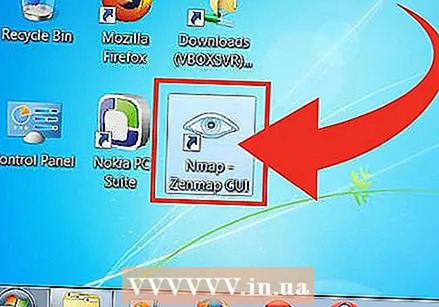

Инсталирайте Nmap. След като изтеглянето приключи, стартирайте инсталатора. Ще бъдете попитани кои компоненти искате да инсталирате. За да се възползвате напълно от Nmap, трябва да ги проверите всички. Nmap няма да инсталира рекламен или шпионски софтуер.  Стартирайте Nmap GUI програмата Zenmap. Ако сте оставили настройките по подразбиране по време на инсталацията, трябва да видите икона за това на вашия работен плот. Ако не, проверете менюто "Старт". Отварянето на Zenmap ще стартира програмата.

Стартирайте Nmap GUI програмата Zenmap. Ако сте оставили настройките по подразбиране по време на инсталацията, трябва да видите икона за това на вашия работен плот. Ако не, проверете менюто "Старт". Отварянето на Zenmap ще стартира програмата.  Въведете целта за сканиране. Програмата Zenmap прави сканирането доста прост процес. Първата стъпка при извършване на сканиране е да изберете целевата аудитория. Можете да въведете домейн (example.com), IP адрес (127.0.0.1), мрежов адрес (192.168.1.0/24) или комбинация от тях.

Въведете целта за сканиране. Програмата Zenmap прави сканирането доста прост процес. Първата стъпка при извършване на сканиране е да изберете целевата аудитория. Можете да въведете домейн (example.com), IP адрес (127.0.0.1), мрежов адрес (192.168.1.0/24) или комбинация от тях. - В зависимост от интензивността и целта на сканирането, извършването на Nmap сканиране може да противоречи на условията на вашия доставчик на интернет услуги и да изглежда подозрително. Винаги проверявайте законодателството във вашата страна и вашия ISP договор, преди да извършите Nmap сканиране за цели, различни от вашата собствена мрежа.

Изберете вашия профил. Профилите са предварително зададени групи модификатори, които променят сканираното. Профилите ви позволяват бързо да избирате различни видове сканирания, без да се налага да въвеждате параметрите в командния ред. Изберете профила, който най-добре отговаря на вашите нужди:

Изберете вашия профил. Профилите са предварително зададени групи модификатори, които променят сканираното. Профилите ви позволяват бързо да избирате различни видове сканирания, без да се налага да въвеждате параметрите в командния ред. Изберете профила, който най-добре отговаря на вашите нужди: - Интензивно сканиране - Обширно сканиране. Включва откриване на OS, откриване на версия, сканиране на скриптове, маршрут на проследяване и агресивно време за сканиране Това се счита за „натрапчиво сканиране“.

- Сканиране на пинг - Това сканиране открива дали целите са онлайн, без да сканира портове.

- Бързо сканиране - Това е по-бързо от обикновеното сканиране поради агресивно синхронизиране и защото се сканират само избрани портове.

- Редовно сканиране - Това е стандартното сканиране на Nmap без никакви параметри. Той ще върне пинг и ще покаже отворени портове от целта.

Щракнете върху сканиране, за да започнете сканиране. Активните резултати от сканирането са показани в раздела Изход на Nmap. Продължителността на сканирането зависи от избрания от вас профил на сканиране, физическото разстояние до целта и мрежовата конфигурация на целта.

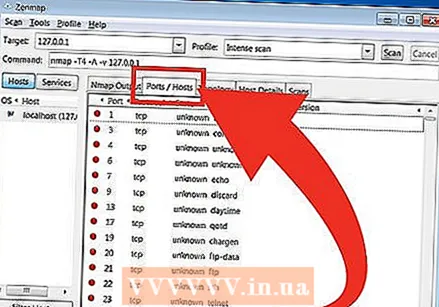

Щракнете върху сканиране, за да започнете сканиране. Активните резултати от сканирането са показани в раздела Изход на Nmap. Продължителността на сканирането зависи от избрания от вас профил на сканиране, физическото разстояние до целта и мрежовата конфигурация на целта.  Прочетете вашите резултати. След като сканирането приключи, ще видите съобщението "Nmap done" в долната част на раздела Nmap Output. Сега можете да видите резултатите в зависимост от вида на сканирането, което сте извършили. Всички резултати са показани в главния изходен раздел на Nmap, но можете да използвате другите раздели за повече информация за конкретни данни.

Прочетете вашите резултати. След като сканирането приключи, ще видите съобщението "Nmap done" в долната част на раздела Nmap Output. Сега можете да видите резултатите в зависимост от вида на сканирането, което сте извършили. Всички резултати са показани в главния изходен раздел на Nmap, но можете да използвате другите раздели за повече информация за конкретни данни. - Пристанища / домакини - Този раздел показва резултатите от сканирането на вашия порт, включително услугите на тези портове.

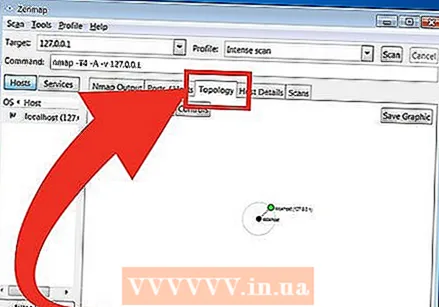

- Топология - Това показва трасето за сканиране, което сте извършили. Тук можете да видите колко скокове преминават вашите данни, за да достигнат целта.

- Подробности за домакина - Това съдържа общ преглед на вашата цел, получен чрез сканиране, като брой портове, IP адреси, имена на хостове, операционни системи и т.н.

- Сканира - Този раздел запазва заданията на предишните ви сканирания. Това ви позволява бързо да пресканирате с определен набор от параметри.

- Пристанища / домакини - Този раздел показва резултатите от сканирането на вашия порт, включително услугите на тези портове.

Метод 2 от 2: Използване на командния ред

- Инсталирайте Nmap. Преди да използвате Nmap, трябва да инсталирате софтуера, за да можете да го стартирате от командния ред на вашата операционна система. Nmap е малък и е достъпен безплатно от разработчика. Следвайте инструкциите по-долу за вашата операционна система:

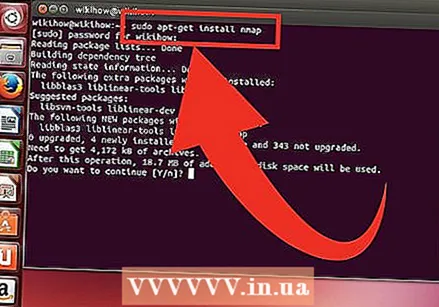

- Linux - Изтеглете и инсталирайте Nmap от вашето хранилище. Nmap е наличен за повечето хранилища на Linux. Изпълнете командата по-долу в зависимост от вашата дистрибуция:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32-bit) ИЛИ

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64-битова) - Debian, Ubuntu

sudo apt-get инсталирайте nmap

- Red Hat, Fedora, SUSE

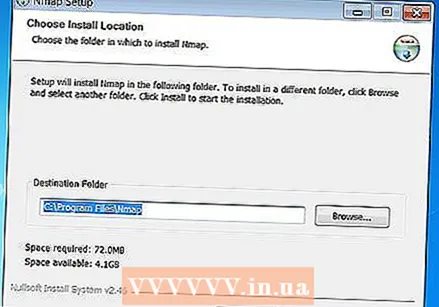

- Windows - Изтеглете инсталатора от Nmap. Можете да изтеглите това безплатно от уебсайта на разработчика. Силно се препоръчва да изтеглите директно от разработчика, за да избегнете възможни вируси или фалшиви файлове. Инсталаторът ви позволява бързо да инсталирате инструментите на командния ред на Nmap, без да ги извличате в правилната папка.

- Ако не искате графичния потребителски интерфейс на Zenmap, можете да премахнете отметката от него по време на инсталационния процес.

- Mac OS X - Изтеглете файла на изображението на диска Nmap. Това може да бъде изтеглено безплатно от уебсайта на разработчика. Силно се препоръчва да изтеглите директно от разработчика, за да избегнете възможни вируси или фалшиви файлове. Използвайте включения инсталатор, за да инсталирате Nmap на вашата система. Nmap изисква OS X 10.6 или по-нова версия.

- Linux - Изтеглете и инсталирайте Nmap от вашето хранилище. Nmap е наличен за повечето хранилища на Linux. Изпълнете командата по-долу в зависимост от вашата дистрибуция:

- Отворете командния ред. Стартирате команди Nmap от командния ред и резултатите се показват под командата. Можете да използвате променливи, за да промените сканирането. Можете да стартирате сканирането от всяка директория в командния ред.

- Linux - Отворете терминала, ако използвате GUI за вашата Linux дистрибуция. Местоположението на терминала се различава в зависимост от разпределението.

- Windows - Това е достъпно чрез натискане на клавиш Windows + R и въвеждане на "cmd" в полето за изпълнение. В Windows 8 натиснете клавиша Windows + X и изберете командния ред от менюто. Можете да стартирате сканиране на Nmap от друга папка.

- Mac OS X - Отворете приложението Terminal в подпапката Utility на папката Applications.

- Linux - Отворете терминала, ако използвате GUI за вашата Linux дистрибуция. Местоположението на терминала се различава в зависимост от разпределението.

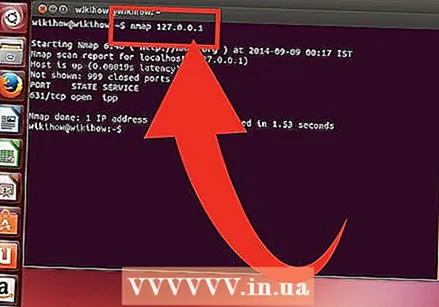

Сканирайте портите на вашата целева аудитория. За да направите стандартно сканиране, напишете nmap target>. Това ще изпрати пинг на целта и ще сканира портовете. Това е сканиране, което може лесно да бъде открито. Резултатите се показват на екрана. Може да се наложи да превъртите нагоре отново, за да видите всички резултати.

Сканирайте портите на вашата целева аудитория. За да направите стандартно сканиране, напишете nmap target>. Това ще изпрати пинг на целта и ще сканира портовете. Това е сканиране, което може лесно да бъде открито. Резултатите се показват на екрана. Може да се наложи да превъртите нагоре отново, за да видите всички резултати. - В зависимост от интензивността и целта на сканирането, стартирането на Nmap сканиране може да противоречи на условията на вашия доставчик и може да изглежда подозрително. Винаги проверявайте законите във вашата страна и вашия ISP договор, преди да стартирате Nmap сканиране на цели, различни от вашата домашна мрежа.

Изпълнете персонализирано сканиране. Можете да използвате променливи в командния ред, за да промените параметрите на сканирането, което води до по-подробни или по-малко подробни резултати. Промяната на променливите за сканиране ще промени дълбочината на сканирането. Можете да добавите множество променливи, разделени с интервал. Поставете променливи пред целта: nmap променлива> променлива> цел>

Изпълнете персонализирано сканиране. Можете да използвате променливи в командния ред, за да промените параметрите на сканирането, което води до по-подробни или по-малко подробни резултати. Промяната на променливите за сканиране ще промени дълбочината на сканирането. Можете да добавите множество променливи, разделени с интервал. Поставете променливи пред целта: nmap променлива> променлива> цел> - -sS - Това е SYN стелт сканиране. Това е по-малко забележимо от стандартното сканиране, но може да отнеме повече време. Много съвременни защитни стени могат да открият –sS сканиране.

- -sn - Това е пинг сканиране. Това деактивира сканирането на портове и само проверява дали хостът е онлайн.

- -О - Това е сканиране на операционната система. Сканирането ще се опита да определи целевата операционна система.

- -А - Тази променлива използва някои от най-често използваните сканирания: откриване на операционна система, откриване на версии, сканиране на скриптове и traceroute.

- -F - Това активира бързия режим и намалява броя на сканираните портове.

- -v - Това показва повече информация във вашите резултати, което ги прави по-лесни за четене.

Стартирайте сканирането в XML файл. Можете да изведете резултатите от сканирането си в XML файл за лесно четене във всеки уеб браузър. За да направите това, имате нужда от променливата -oX както и даване на име на файл на новия XML файл. Пълната команда може да изглежда като nmap –oX Scan Results.xml target>.

Стартирайте сканирането в XML файл. Можете да изведете резултатите от сканирането си в XML файл за лесно четене във всеки уеб браузър. За да направите това, имате нужда от променливата -oX както и даване на име на файл на новия XML файл. Пълната команда може да изглежда като nmap –oX Scan Results.xml target>. - XML файлът ще бъде записан на текущото ви работно място.

Съвети

- Целта не отговаря? Поставете параметъра "-P0" след сканирането. Това ще принуди Nmap да започне сканиране, дори ако програмата смята, че целта не съществува. Това е полезно, ако компютърът е блокиран от защитна стена.

- Чудите се как протича сканирането? Докато сканирането е в ход, натиснете интервала или който и да е клавиш, за да видите хода на Nmap.

- Ако сканирането ви отнема вечно (двадесет минути или повече), добавете параметъра "-F" към командата, така че Nmap да сканира само най-използваните портове.

Предупреждения

Ако често използвате Nmap сканиране, имайте предвид, че вашият ISP (доставчик на интернет услуги) може да задава въпроси. Някои интернет доставчици редовно сканират за Nmap трафик и Nmap не е точно най-ненатрапчивият инструмент. Nmap е много добре познат инструмент, използван от хакерите, така че може да се наложи да обясните.

- Уверете се, че сте упълномощени да сканирате целта! Сканирането на www.whitehouse.gov просто иска проблеми. Ако искате да сканирате цел, опитайте scanme.nmap.org. Това е тестов компютър, създаден от автора на Nmap, който може да сканира без никакви проблеми.